sieťovanie avamaru

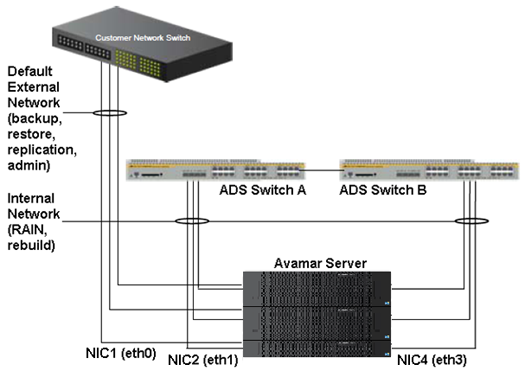

Sieťovanie je v avamare dvojokruhové:

- interná sieť medzi nodmi RAIN prostredníctvom interných switchov (A a B)

- externá sieť pre komunikáciu so svetom, tá je delená na backup linku (bekapy a restory), replikačnú linku (replikácie medzi avamarmi) a management linku (správa avamaru)

Vypadá to takto

Celé to zároveň zjednodušuje fakt, že niečo je sieťované na vrsve OS, niečo utilitami avamaru a že jednotlivé nody sa líšia (utility vs. storage) :)

Základné pravidlá sieťovania

- všetky NICy sú 1GB full duplex. To je trochu divné, pretože jak kukám, sú tam i FibreChannel porty, ale tie sú asi pre potenciálne DD pripojenie (overiť)

- všetky NICy sú zbondované (viď nižšie)

- Interné switche nie sú pripojené priamo na externý okruh

- Externý switch nie je dedikovaný, možu ho používať aj iné appliance (to mi vždy robilo radosť, sieťari si vždy niečo prepájali na iných kokotinách a mne odstrelili avamar)

- ak sú bekap linky na VLANoch, musia pochopiteľne byť nadefinované aj na avamare (tie VLANy)

- Všetky nody sú zapojené priamo do externého switchu (bekap linka) cez eth0 a eth2

- všetky nody sú prepojené medzi sebou (interné switche) pomocou eth1 a eth3

- management a replication linka sú zapojené do utility nodu (eth4 – eth7)

- bekap, replikačná a management linka by mali byť (musia?) v rozdielnych subnetoch

- externé linky možu byť v dual móde, viď obr. nižšie

SLES

sieťovanie slesu je skoro rovnaké, ako pri RHEL, na ktorý som zvyklý, základné konfiguráky:

- /etc/sysconfig/network/config (!)

- /etc/sysconfig/network/ifcfg-eth* (!)

- /etc/hosts

- /etc/resolv.conf

- /etc/nsswitch.conf

NICy sú zbondované, na “mojom” avamare:

- bond0 – eth0 a eth2

- bond1 – eth1 a eth3

- bond2 – eth5 a eth7

- bond3 – eth4 a eth6

dpnnetutil

Okrem sieťovania na OS, je tu utilita špecifická len pre avamar – dpnnetutil. Vzhľadom k tomu, že to nesmie používať zákazník, ale len EMC personnel, tak sa na to pozriem bližšie:

- je to perlácky skript /usr/local/avamar/bin/dpnnetutil

- hlavný konfigurák dpnetutil.xml, pokiaľ neni, tak probe.out/probe.xml

- je to také lepítko – volá v určitom poradí iné skripty v /usr/local/avamar/lib/ , ktoré obcujú so sieťovaním

čo vlastne ten prevít robí (no, nič, čo by sa nedalo zmáknuť na OS):

- kontrola konektivity na linkovej vrstve

- zmeny IP a podsietí (ak potreba)

- ponúka preddefinovanú konfig pre administračnú, replikačnú a bekap linku aj s nastavením VLAN

- zapíše sieťové nastavenie do probe.xml

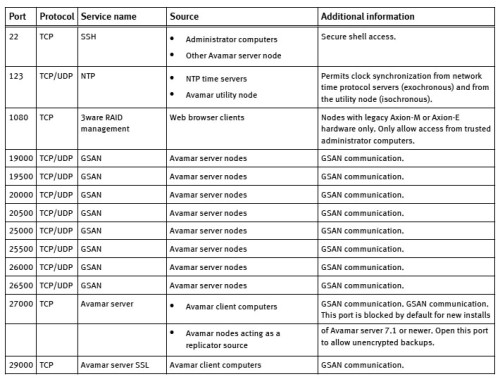

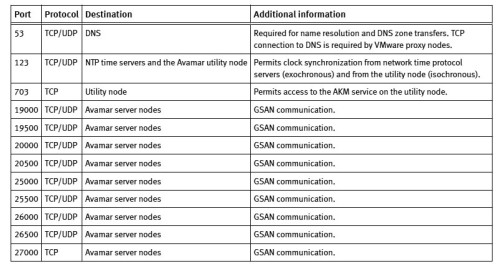

porty

Portov je hodne a líšia sa tematicky – iné má utility node, iné, storage node atd. Všobecný prehľad sieťovania portov na nasledovných dvoch obrázkoch, podrobne rozpísané nižšie.

utility node – inbound, required porty

T.j. porty, ktoré musia byť otvorené na utility node, bez nich nejde vlak

utility node, inbound, optional porty

Porty na utility node, ktoré sa dajú otvoriť vprípade potreby, pokiaľ človek robí nejaké vyfikundácie.

utility node, outbound, required porty

t.j. porty, ktore musia byť otvorené inde, aby utility node mohol komunikavať s niekým iným

storage node, inbound, required porty

t.j. porty, ktoré musia byť otvorené na storage node, inak nestoraguje

storage node, outboung, required porty

t.j. porty, na kterých musí nejaká mašina počúvať, aby jej storage node posielal kokotinky

klient, inbound porty

t.j. porty, ktoré musia byť otvorené na klientovi avamaru

firewall

service avfirewall status/stop/start

používa sa iptables, ale vyfikundačne – je tam inisktipt avfirewall (/sbin/init.d/avfirewall), ktorý spůšťa iptables s špeciálnymi konfigurákmi

- RULESFILE=/etc/firewall.default

- CONFFILE=/etc/firewall.conf

ukážka pravidiel z /etc/firewall.default pre utility node:

# You can specify specify ports to accept on. See product security manual for other ports

# Allow everyone to communicate on required ports (http, httpd, NTP, Postgresql)

exec_rule -A INPUT -p tcp -m multiport –dport 53,80,443,123,5555 -j ACCEPT

# Allow everyone to communicate on required ports (NTP, VMWare file-restore-proxy)

exec_rule -A INPUT -p udp -m multiport –dport 53,123,137,138,139 -j ACCEPT

exec_rule -A OUTPUT -p udp -m multiport –dport 137,138,139 -j ACCEPT

# Allow management console traffic (161), data domain traps traffic (162) and MC SNMP Manager (163)

exec_rule -A INPUT -p udp -m multiport –dport 161,163 -j ACCEPT

exec_rule -A INPUT -p tcp -m multiport –dport 161,163 -j ACCEPT

exec_rule -A OUTPUT -p udp -m multiport –dport 161,162,163 -j ACCEPT

exec_rule -A OUTPUT -p tcp -m multiport –dport 162,163 -j ACCEPT

# allow FTP, SFTP, SMTP, Kerberos, LDAP, LoginManager, agent, avinstaller, web services connections, RabbitMQ and BRM adaptor, VMware proxy

exec_rule -A OUTPUT -p tcp -m multiport –dport 21,25,88,389,464,636,990,5555,7443,8543,8580,5671,61617,61619 -j ACCEPT

exec_rule -A INPUT -p tcp –sport 20 -m state –state ESTABLISHED,RELATED -j ACCEPT

exec_rule -A OUTPUT -p udp -m multiport –dport 88,389,464,636 -j ACCEPT

exec_rule -A OUTPUT -p tcp -m multiport –dport 7444,8080,7778,7779,7780,7781,9443,30001,30002,30003 -j ACCEPT

exec_rule -A INPUT -p tcp -m multiport –dport 700,5671,7778,7779,7780,7781,8181,8444,8543,8580,9443 -j ACCEPT

exec_rule -A OUTPUT -p tcp –sport 9443 -j ACCEPT

exec_rule -A INPUT -p tcp –dport 28001:28011 -j ACCEPT

exec_rule -A OUTPUT -p tcp –dport 28001:28011 -j ACCEPT

exec_rule -A INPUT -p tcp –dport 30001:30011 -j ACCEPT

exec_rule -A OUTPUT -p tcp –dport 30001:30011 -j ACCEPT

exec_rule -A INPUT -p tcp –dport 28102:28109 -j ACCEPT

exec_rule -A INPUT -p tcp –dport 30102:30109 -j ACCEPT

download

docu z kuchyne EMC o sieťovaní avamaru 5, 6, 7 – docu48205_Avamar-Post-Installation-Network-Configuration-Technical-Note

management ip 10.178.185.148 gw 10.178.187.254 (bond3: eth4+eth6)

production/MC ip 10.25.57.3 gw 10.25.57.126 (bond0: eth0+eth2)

interni ip 192.168.255.1 gw (bond1: eth1 + eth3)

replika ip 10.178.7.193 gw 10.178.7.254 (bond2: eth5 + eth7)

ďobo

10 Nov 16 at 17:39

na avamare je standardne ethtool

ethtool eth0

ethtool eth1

…

dobo

17 May 18 at 13:28